课程介绍:

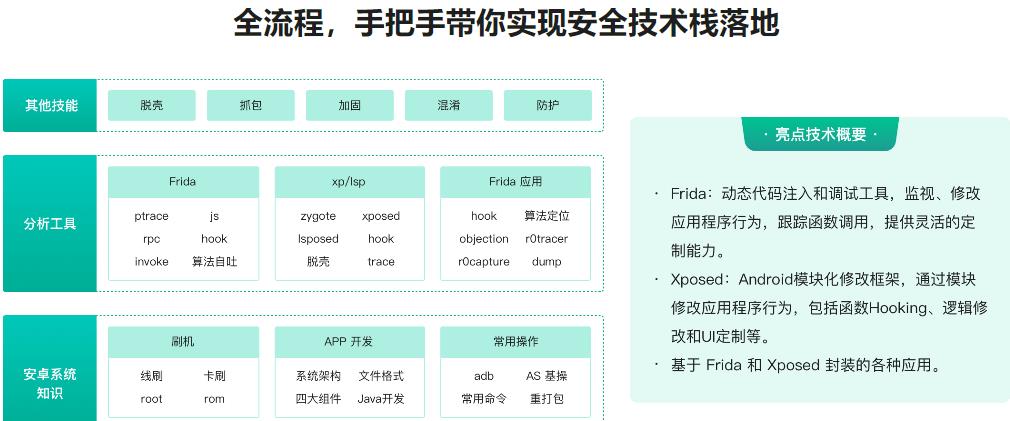

全新版FRIDA与安卓 应用安全与逆向实战宝典

Frida多场景动态注入Android实战 ,安全攻防一站式掌握

课程涵盖了安卓逆向工程、刷机、Root、框架层等多方面知识,旨在帮助学员全面了解安卓逆向技术。全方面助你掌握安卓逆向工程的技术和方法。经过本课程的学习,能熟练运用各种逆向工具进行实际操作,深入分析安卓系统架构及App开发,为安全分析、研究和工程实践奠定坚实的基础。

工欲善其事,必先利其器。在本章中将会介绍笔者在`Android`逆向工作中所用到的一些环境配置,包括主机和测试机的一些基础环境。一个良好的工作系统体系能给工作人员在工作过程中带来很多便利,让大家不必因为环境问题焦头烂额。…

收起列表

视频:

1-1 本章导学 (02:01)

视频:

1-2 刷机的基本流程之线刷与卡刷的概念 (05:07)

视频:

1-3 准备Android逆向专用虚拟机及安装工作 (04:37)

视频:

1-4 安卓真机准备以及连接工作 (05:49)

试看

视频:

1-5 刷机和Root的重要性及实操 (17:46)

视频:

1-6 线刷 vs 卡刷 优劣区别与分别掌握 (07:15)

视频:

1-7 使用谷歌官方镜像进行线刷 (09:15)

视频:

1-8 使用第三方 ROM 进行卡刷 (06:49)

视频:

1-9 Kali Nethuner项目介绍与优势 (07:00)

视频:

1-10 实际刷入Kali Nethuner操作系统 (06:15)

第2章 安卓App静态分析并重打包10 节 | 121分钟

俗话说,基础不牢,地动山摇。如果说第一章是学习`Android`逆向必备的环境,那么第二章就是学习`Android`必备的知识基础。在本章中将要介绍在`Android`的基础架构以及开发基础,同时还会介绍一些笔者在逆向过程中常用的命令。

收起列表

视频:

2-1 本章导学 (05:13)

视频:

2-2 Android 系统架构简介 (07:25)

试看

视频:

2-3 安卓 APP 开发之四大组件 (07:19)

视频:

2-4 Android Studio 开发的基本操作 (28:46)

视频:

2-5 APK 签名打包与文件格式分析 (17:18)

视频:

2-6 常用Linux 分析命令学习 (11:47)

视频:

2-7 安卓特有命令介绍 (04:38)

视频:

2-8 安卓 APK 静态分析 (22:19)

视频:

2-9 Smali 语言基本语法学习与实验 (07:15)

视频:

2-10 去开屏广告后重打包案例实战 (08:15)

第3章 Frida算法自吐和黑盒调用11 节 | 148分钟

`Frida`目前非常火爆,该框架从`Java`层`hook`到`Native`层`hook`无所不能,且其动态和灵活的特性对逆向以及自动化逆向的帮助非常巨大,Frida使用的是python、JavaScript等“胶水语言”,这也是它火爆的一个原因:可以迅速将逆向过程自动化,以及整合到现有的架构和体系中去,为发布“威胁情报”、“数据平台”甚至“AI风控…

收起列表

视频:

3-1 本章 导学 (04:47)

视频:

3-2 Frida 16 开发环境搭建 (21:20)

视频:

3-3 Frida16 基本命令行操作 (14:06)

视频:

3-4 Frida16 rpc开发环境配置 (07:37)

视频:

3-5 Frida 逆向三板斧理论解析 (03:43)

视频:

3-6 Frida hook 安卓类及复杂对象构造 (15:27)

视频:

3-7 安卓密码学框架简介及算法开发 (25:40)

视频:

3-8 Frida 算法自吐脚本开发(一) (17:05)

视频:

3-9 Frida 算法自吐脚本开发(二) (22:48)

视频:

3-10 Frida Java 层黑盒调用 (08:40)

视频:

3-11 RPC算法调用自动化及批量化 (06:23)

第4章 Frida敏捷逆向迅速定位算法10 节 | 123分钟

如果说Frida提供了各种API供我们调用,在此基础之上可以实现无数的具体功能,那么Objection可以认为是一个将各种常用的功能整合进工具中并供我们直接在命令行中使用的利器,甚至通过Objection可以不写一行代码进行APP的逆向分析。同时本章还介绍了笔者开发的开源分析脚本r0tracer、和安卓应用层抓包通杀脚本r0capture,为自…

收起列表

视频:

4-1 本章导 学 (10:03)

视频:

4-2 Objection 安装和使用 (06:56)

视频:

4-3 Objection自动化逆向命令操作 (23:48)

视频:

4-4 Objection 辅助算法定位 (10:27)

视频:

4-5 r0tracer 辅助算法定位 (19:50)

视频:

4-6 r0tracer hook 加壳应用实战 (08:11)

视频:

4-7 r0tracer高级操作全局trace (08:56)

视频:

4-8 Frida + Wireshark全自动解包 (11:29)

视频:

4-9 r0capture无感知抓包实战 (15:58)

视频:

4-10 Frida hook 安卓框架辅助算法定位 (06:54)

第5章 Xposed/Lsposed持久化调用算法8 节 | 89分钟

在Android APP的逆向分析中,抓包通常是指通过一些手段获取APP与服务器之间传输的明文网络数据信息,这些网络数据信息往往分析的切入点,通过抓包得到的信息往往可以快速定位关键接口函数的位置,为从浩如烟海的代码中找到关键的算法逻辑提供了便利。可以说如果连包都抓不到,那么后续的逆向分析就无法开始了。…

收起列表

视频:

5-1 本 章导学 (03:41)

视频:

5-2 XposedLsposed框架前世今生介绍 (05:11)

视频:

5-3 框架的安装与基本使用 (12:55)

视频:

5-4 优秀项目源码赏析 (12:42)

视频:

5-5 Xposed API一览与操作 (05:37)

视频:

5-6 Xposed hook 类与方法及复杂方法实操(一) (15:37)

视频:

5-7 Xposed hook 类与方法及复杂方法实操(二) (12:51)

视频:

5-8 Xposed 主动调用算法及复杂对象构造 (19:28)

第6章 算法的由来:抓包(上):中间人抓包10 节 | 56分钟

在Android APP的逆向分析中,抓包通常是指通过一些手段获取APP与服务器之间传输的明文网络数据信息,这些网络数据信息往往分析的切入点,通过抓包得到的信息往往可以快速定位关键接口函数的位置,为从浩如烟海的代码中找到关键的算法逻辑提供了便利。可以说如果连包都抓不到,那么后续的逆向分析就无法开始了。…

收起列表

视频:

6-1 第六章导学 (01:23)

视频:

6-2 OSI七层网络通信模型核心机制学习 (04:41)

视频:

6-3 OSI 在安卓框架层的实际应用 (02:44)

视频:

6-4 VPN抓包的优势与配置 (06:53)

视频:

6-5 客户端校验服务器与服务器校验客户端 (04:44)

视频:

6-6 导入证书至安卓系统并信任 (05:47)

视频:

6-7 那些限制抓包的框架层API (05:56)

视频:

6-8 抓取需要科学上网的流量包配置 (06:19)

视频:

6-9 从apk中提取客户端证书并配置 (12:24)

视频:

6-10 证书绑定技术及绕过思路 (05:07)

第7章 算法的由来:抓包(下):基于Hook的抓包10 节 | 126分钟

由于在Android中开发者去开发APP的过程中,主要是需要完成APP的功能而不是写一个网络数据收发的框架,因此大都会采取已有的网络通信框架。因此笔者将会介绍一些在Android中典型的网络通信框架并对这些通信框架的收发包函数进行整理,最后根据这些框架整理的函数完成一个相应框架的抓包“自吐”HOOK脚本,最后根据其典型特征…

收起列表

视频:

7-1 第七章导学 (02:27)

视频:

7-2 常见网络通信框架简介 (05:32)

视频:

7-3 自带通信库HttpURLConnection的开发与逆向 (23:18)

视频:

7-4 最常用的网络库Okhttp3开发与逆向 (16:22)

视频:

7-5 Ok3源码阅读及hook抓包 (08:16)

视频:

7-6 Frida add Interceptor自包吐抓 (10:47)

视频:

7-7 Frida加载自定义 Dex Hook 拦截器 (14:39)

视频:

7-8 Java 层 Socket 抓包与源码分析(上) (17:32)

视频:

7-9 Java 层 Socket 抓包与源码分析(下) (20:20)

视频:

7-10 究极自吐脚本开发r0capture (06:13)

第8章 那些深藏在Native层的算法9 节 | 125分钟

一个未加任何保护的APP程序在使用Jadx或者Jeb等工具反编译后其代码逻辑几乎没有任何阅读障碍,甚至可以说跟看源码一样,这对于一些对安全性要求很高的APP来说是不可容忍的,相比Java,C/C++这种编译型语言在编译称可执行文件后,文件内就只剩机器码了,虽然机器码可以被反编译为汇编语言甚至可以通过IDA等反编译神器反编译…

收起列表

视频:

8-1 第八章导学 (03:05)

视频:

8-2 NDK开发环境与配置 (12:43)

视频:

8-3 JNI 的基本概念和学习 (20:01)

视频:

8-4 so 加载流程追踪 (09:38)

视频:

8-5 JNI 静态注册和动态注册 (19:21)

视频:

8-6 JNI 函数追踪 (13:52)

视频:

8-7 Frida 对 JNI 函数的主动调用 (13:25)

视频:

8-8 使用 Unidbg 主动调用 JNI 函数 (18:12)

视频:

8-9 Java 反射 和 JNI 反射- (13:56)

第9章 算法保护技术与逆向破解方法内容更新中

在安全领域中,攻击和防御是一体的,攻防相互地博弈最终推动攻防技术的推进与发展。在本章中,笔者将会介绍在Android安全发展这么多年的过程中APP方面攻防博弈的发展过程并介绍其中出现的一些技术。最后通过两个简单APP的实战来实际演练APP攻防的博弈过程,希望读者经过这一章节能够有所收获。…

本课程持续更新中

请先 !